Az 1. oldal tartalma

- oldal: Alaprendszer és az ISPConfig feltelepítése, és a telepített szolgáltatások ellenőrzése

- oldal: Elsődleges webfiók, email fiók, DNS zóna létrehozása, beállítása, domain név átirányítása

- oldal: Webes felületek ellenőrzése, PTR rekord és az SSL-ek kikérése és telepítése, hibaelhárítás

Tartalom

- Bevezető

- Minimális szerver telepítése és beállítása

- ISPConfig automatizált telepítése

- A telepített webes kezelőfelületek ellenőrzése

- Lapozó

Bevezető

Az ISPConfig kezelőpanel segítségével könnyedén menedzselhetjük a szerverünkön lévő weboldalakat, valamint az egyéb webes szolgáltatásokat. Ebben a leírásban áttekintjük hogyan építhetjük meg és élesíthetjük ISPConfig3 szerverünket, valamint hogyan állíthatjuk be az ingyenes, Let's Encrypt által kiállított SSL tanúsítványokat a kezelőpanel, a főbb szolgáltatások és a weboldalaink számára.

Ezen az oldalon feltelepítjük az alaprendszert, az ISPConfig kezelőpanelt a szükséges összetevőkkel, majd ellenőrizzük a meglévő webes kezelőfelületeket és szolgáltatásokat.

Ezt a leírást a korábbi szerver telepítős leírásokhoz képest egy átfogóbb, komplexebb útmutatónak szánom, amiben elejétől a végéig elkészítjük a tökéletes szervert, amit aztán éles környezetben ki is próbálunk. Mindezt természetesen a már meglévő leírások felhasználásával gyorsítjuk, ezért itt a már korábban elkészített telepítések nem kerülnek olyan részletességgel kibontásra, hanem inkább az éles környezetre fókuszálunk, hogy a leírás alapján bárki el tudja készíteni saját működő szerverét.

Az itt említett linuxportal.eu domain név - az ilyen jellegű (éles szerverkörnyezetet igénylő) leírások készítésének idejére - erre a bemutató VPS-re kerül átirányításra, majd a leírás végeztével az ezen a szerveren lévő tárhelyére irányítom vissza "parkoltatás" céljából, majd a következő leírásnál ismét oda kerül átirányításra, és így tovább. Ezért a leírás olvasásának idején a linuxportal.eu domain néven a képeken látottaktól eltérő tartalom jelenhet meg (például éppen egy másik leírás eredménye, stb), ezért ezt a domain nevet tekintsük amolyan átmeneti elérhetőségnek.

Ha minden feltételünk készen áll, kezdjük is a munkát!

Minimális szerver telepítése és beállítása

Első lépésként a minimális szervert kell feltelepítenünk és beállítanunk.

Telepítés

Ahogy már fentebb is említettem, a minimális szerver telepítését már sokszor elvégeztük, ezért ezt itt most nem részletezem, hanem csak iránymutatásként pár gondolatot fogalmazok itt meg.

Dedikált szerver

A dedikált szerver egy fizikailag külön álló számítógép, amit a szolgáltató villamos árammal és internetkapcsolattal lát el. Ebben az esetben csak az előfizető egymaga rendelkezik a gép erőforrásairól és beállításairól. Utóbbiról csak akkor, ha nem kér külön rendszergazdai segítséget, ellenkező esetben a szolgáltató menedzseli az egészet. De itt most éppen a magunk által felügyelt rendszer lenne a lényeg, tehát ezen a vonalon is haladunk tovább.

A dedikált szerver előnye például a korlátlan szabadság, és a hadveres erőforrások teljes kihasználhatósága. Hátránya a magasabb ár, valamint ha valami meghibásodik a szerverben, akkor annak a javítása, helyreállítása több leállással párosul. Pl. egy régebbi modell esetén nehezebb alkatrészt is beszerezni hozzá. Korábban én is ilyen szerveren kezeltem a weboldalaimat éveken át, nem volt semmilyen probléma vele, de a villamos energia árak durva emelkedése miatt kénytelen voltam VPS-re költözni.

Ha dedikált szerverre telepítünk, akkor nagy valószínűséggel nekünk kell az alaprendszert is feltelepítenünk, amit jellemzően egy távirányított konzolból (általában IPMI konzolból) végezhetünk el. Ilyekor itt láthatjuk a teljes boot folyamatot, valamint a géphez - a szolgáltató által - becsatolt telepítő képfájl indulását.

Ha tehát elindult a szolgáltató által felkínált és beállított, vagy a magunk részéről feltöltött (amennyiben a szolgáltató lehetőséget biztosít erre) telepítő képfájl, akkor a már VirtualBox-ban megszokott módon telepíthetjük az alaprendszert. Erről az alábbi leírások készültek már korábban:

- Debian 8 (Jessie) minimális szerver telepítése

- Debian 9 (Stretch) minimális szerver telepítése

- Debian 10 (Buster) minimális szerver telepítése

- Ubuntu 18.04 LTS (Bionic Beaver) minimális szerver telepítése

- Ubuntu 20.04 LTS (Focal Fossa) minimális szerver telepítése

- Debian 11 (Bullseye) minimális szerver telepítése

Itt ízlés szerint választhatunk, vagy akár más források alapján is telepíthetünk, de a lényeg, hogy az alaprendszer telepítése ne tartalmazzon semmilyen további szolgáltatásokat, mint például Apache, PHP, MySQL, stb. Tehát az alaprendszer telepítése során hagyjuk "tisztán" a rendszert, és csak néhány alapbeállítást végezzünk el. A fenti linkeket érdemes átnézni éppen a telepítés utáni alapbeállítások miatt, mert nagy átfedéssel ugyan, de mindegyik tartalmaz olyan beállítást, ami esetleg a másikban nincs benne. De ezekre majd később térünk ki.

VPS

A VPS (Virtual Private Server), mint ahogy a nevében is van, egy virtuális gép, ami egy fizikai gépen fut. Ilyenből több is elő szokott fordulni egy erősebb szerveren. Itt a virtualizáció típusától függően kerülnek megosztásra és felhasználásra a fizikai hardveres erőforrások a virtuális gépek között.

A VPS előnye például a költséghatékonyság, valamint a virtuális gépek, konténerek könnyebben átköltöztethetők egy másik fizikai szerverre meghibásodás esetén, így ha valami hardveres probléma adódik, az kevesebb leállással jár, mint a dedikált szerverek esetén. Hátránya esetleg a kevesebb erőforrás.

Ha VPS-re telepítünk, akkor a legtöbb szolgáltatónál általában valamilyen előre telepített alaprendszer sablon közül választhatunk, tehát ebben az esetben megspórolhatjuk az alaprendszer telepítésével járó időt is.

Ebben a leírásban most én is egy VPS-re telepítek, ezért már induláskor rendelkezésemre áll egy Debian 11 (Bullseye) alaprendszer, amin már csak néhány beállítást kell elvégeznem. A beállítások előtt azonban még a saját gépünkön érdemes beállítani a hosts fájlt.

Hosts fájlok beállítása

Minimális szerverünk elkészülése után a szerver már SSH-n kersztül is elérhető. Dedikált szerver esetén ugye magunk végezzük a telepítést konzolból, így csak a telepítő elkészülte után térhetünk át a kényelmes, megszokott SSH kliens programunk használatára. VPS esetén pedig mivel már készen áll a rendszer, ezért egyből beléphetünk SSH-n keresztül a root felhasználóval a szolgáltató által elsőre beállított jelszóval.

Mindkét esetben a lényeg ugyanaz: első körben csak a gép IP-címével érhetjük el a szervert. Hogy kényelmesebbé tegyük a munkát, célszerű beállítani az otthoni gépünk operációs rendszerében a hosts fájlt, hogy hosztnévvel is elérhessük szerverünket, amíg nem kerül ráirányítva egyetlen domain név sem. Mivel ezen a ponton (a szerver elkészülte után) a legaktuálisabb ennek a beállítása, ezért itt ejtünk szót erről.

Windows operációs rendszerek esetén szerkesszük az alábbi fájlt:

C:\Windows\System32\drivers\etc\hosts

Linux operációs rendszerek esetén pedig a következőt:

/etc/hosts

Mindkét esetben a formátum ugyanaz, tehát állítsuk be rendszergazdaként vagy Linuxon root-ként a szerver IP-címét, majd a hosztnevét. Itt megadhatunk egyszerre több sort is, amiben aldomainekre is hivatkozhatunk. A saját példám:

178.238.208.205 linuxportal.eu 178.238.208.205 vps.linuxportal.eu 178.238.208.205 www.linuxportal.eu

Itt az első sorban a fő domain névhez állítom be a VPS IP-címét, majd a második sorban pedig a szerver FQDN nevét állítom be. Ennek a későbbiekben lesz majd jelentősége több helyen is. Végül a harmadik sorban pedig a www aldomaint állítottam be. Ez nem olyan fontos, de ha szeretnénk www-vel is elérni a dolgainkat a telepítés és beállítások során, akkor állítsuk be.

Az FQDN névre még egy mondat erejéig kitérnék. Ez lesz az a név, amit majd a Linux a hostname -f parancsra is kiad, tehát ez lesz a szerver teljes neve. Itt én "vps"-t használok, de bármi egyéb megadható. Ha több szerverünk van, és mindegyiket ugyanabban a névtartományban szeretnénk használni (például egy vállalati infrastruktúra esetén), akkor itt lehet például vps1, vps2, vagy bármilyen aldomain név, amivel megkülönböztetjük őket egymástól a fő tartománynevünk alatt.

Ha ezzel megvagyunk, innentől kezdve otthoni gépünkről csatlakozhatunk már a megadott hosztnévvel az IP-cím helyett, és folytathatjuk is az alapbeállítások elvégzésével.

Alapbeállítások

Bármelyik szervertípussal is dolgozunk, az itt következő alapbeállításokat érdemes elvégezni, hogy kényelmesebbé tehessük a szerveren végzett munkát.

A fenti minimális szerver telepítő leírások végén már részletes bemutatásra került jónéhány hasznos beállítás, itt most csak összegyűjtjük a leghasznosabbakat.

Fix IP-cím beállítása

VPS-ek esetén a szolgáltató már elvégezte ezt a beállítást, és a feltelepített sablon már tartalmazza. Dedikált szervereken viszont ezt nekünk kell megoldani. A beállítást az alábbi linkeken tekinthetjük meg.

Debian rendszereken:

Ubuntu rendszereken:

Itt arra ügyeljünk, hogy a korábbi leírásban a 192.168.1.140-es IP-cím helyett a dedikált szerverhez kapott IP-címet állítsuk be, valamint a többi megadott értéket is.

Saját felhasználó létrehozása

Bár ennek a telepítési műveletnek a nagyrészét rootként végezzük, mégis elsőként hozzunk lére magunknak egy saját felhasználót. Ehhez futtassuk az alábbi parancsot:

adduser <felhasználó>

A parancs létrehozza a felhasználót, annak csoportját, home könyvtárát, amibe bemásolja a sablon fájlokat, majd meg kell adnunk a jelszavát. Ezután még bekér pár adatot, aminek nincs semmi jelentősége, csak még a régi linuxos világból maradt fenn, pl Teljes név, szoba száma munkahelyi telefonszám, stb. Ezekre nyomkodjunk enter-eket.

Sudo beállítása

A sudo parancs segítségével tudunk a normál felhasználókkal root-ként parancsokat futtatni. A terminálban végzett munka során ez megkerülhetetlen, hacsak nem lépünk be minden alkalommal root-ként, ami nem ajánlott. Alapból a Debian rendszereken nincs feltelepítve, tehát ha dedikált szerveren dolgozunk, akkor telepíteni kell a sudo csomagot. Nálam például a VPS sablon már tartalmazta. Így tehát ez eltérő. A parancs telepítéséhez és felhasználónk beállításához hajtsuk végre az alábbi linken található részt, ha még nem tettük

Debian rendszereken:

Ubuntu rendszereken:

Alias-ok, színek és a prompt beállítása

Az itt következő rész nem létfontosságú, de sokkal komfortosabbá tehetjük vele a terminált. Ezeknek a beállítása az egyéni ízlés dolga, iránymutatásnak alább találhatunk példákat.

Egy példa Debian rendszereken:

Egy példa Ubuntu rendszereken:

Bash programozható parancssori kiegészítés bekapcsolása

A Bash programozható parancssori kiegészítés megkönnyíti a parancsok és paramétereik bevitelét. Részletek és beállítások alább.

Debian rendszereken:

Ubuntu rendszereken:

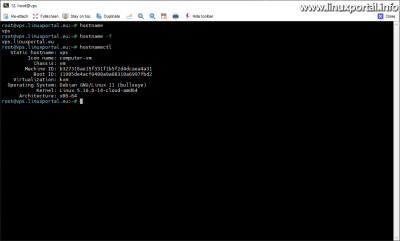

Hosztnév ellenőrzése

Ellenőrizzük a hosztnevet a hostname és a hostnamectl parancsok segítségével:

hostname

hostname -f

hostnamectl

A fenti beállítások elvégzése után ez nálam így néz ki a VPS-en:

Nano beállítása

A Nano egy kiváló parancssori szerkesztőprogram, amit gyakran fogunk használni. Beállításához tekintsük meg az alábbi linket:

SSH beállítása

Ez sem kötelező, de éles szervereken erősen ajánlott az SSH biztonságosabbá tétele. Ehhez pár dolgot kell végrehajtanunk.

SSH kulcsok létrehozása és beállítása

Az SSH kulcsos belépés két szempontból is előnyös:

- Nagyobb fokú biztonságot nyújt, amennyiben a beállítása után letiltjuk a jelszavas belépést, mert utána már az SSHD eldobál minden olyan kapcsolódást, ami kulcs nélkül próbálkozik belépni.

- Az első pontból adódik az is, hogy mivel nem kell jelszavakat használnunk, ezért a beállítása után automatikusan léphetünk fel szerverünkre. Ez nagyban megkönnyíti az automatizált feladatok ellátását, mint például weboldalaink le/felszinkronizálását, és az egyéb, szerveren végzett háttérműveletek végrehajtását.

Első körben hozzunk létre az otthoni gépen egy SSH kulcspárt, és a nyilvános kulcsot másoljuk fel a szerverre. Erről itt találhatunk leírást Debian rendszereken:

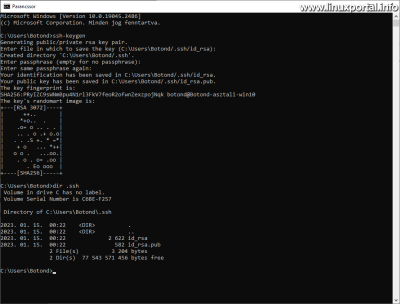

Az iménti útmutató Linux rendszerű számítógépekhez készült, de Windows gépeken is ugyanígy állíthatunk elő SSH kulcspárt. Ehhez nyissunk egy Windows parancssor ablakot, majd futtassuk az ssh-keygen parancsot ugyanúgy, mint Linuxon:

Amint láthatjuk, a kulcs generálása Windows rendszeren is ugyanúgy történik. Így ezt már csak be kell helyettesíteni a fenti leírásba. Azonban a nyilvános kulcs felmásolását a legegyszerűbben úgy végezhetjük el, hogy az elkészült id_rsa.pub fájlt megnyitjuk egy jegyzettömbben, kimásoljuk, majd az SSH kliensben megnyitjuk a ~/.ssh/authorized_keys fájlt, és bemásoljuk, majd lementjük. Csak ügyeljünk rá, hogy a kulcs előtt és után ne legyen véletlen bent maradt szóköz.

Ezután az otthoni gépünk SSH kliensprogramjában beállítjuk a privát kulcsot, amennyiben nem kezeli automatikusan a generált kulcsokat. De például Linuxon a terminálokban már automatikusan tudunk ezután csatlakozni.

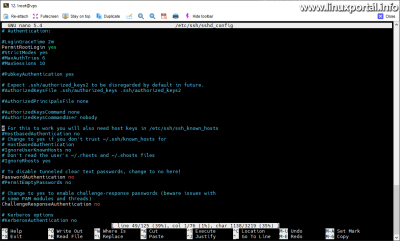

Jelszavas belépés letiltása

Ha leteszteltük a kulcsos belépést, tehát már nem kell megadnunk jelszót, anélkül is be tudunk lépni, akkor a következő lépésben le is tilthatjuk a jelszavas belépést. Ehhez nyissuk meg a szerveren root-ként a /etc/ssh/sshd_config fájlt:

nano /etc/ssh/sshd_config

És keressünk egy ilyen sort: "PasswordAuthentication". Vegyük ki előle a kommentet, amennyiben még az alapértelmezett fájllal rendelkezünk, és állítsuk "no" -ra.

Ahogy itt látható, én még a PermitRootLogin paramétert is bekapcsoltam, így ha már úgy is kulcsokkal lépek be, root-ként is be tudok egyből lépni, nem kell a sudo-val és a jelszóval még külön vesződni, ha direkt root-ként szeretnék belépni. De ez is ízlés kérdése.

Ha lementettük a konfigurációt, akkor akár újra is indíthatjuk az sshd-t:

systemctl restart sshd

De ha még beállítjuk a következő részt is, akkor még várhatunk ezzel.

Egyedi SSH port beállítása

Még egy fokkal biztonságosabbá tehetjük az SSH kiszolgálónkat, ha annak egyedi portszámot állítunk be a szabványos 22-es port helyett. Erről alább találhatunk leírást:

Itt az UFW részekkel ne foglalkozzunk, mivel az még ilyenkor nincs a gépen, vagy ha például Ubuntu esetén rajta is van, még nem aktív.

Ha ezzel is megvagyunk, indítsuk újra az SSHD-t.

Csomagtárak frissítése

Alapbeállításnak, és egyben bemelegítésnek ennyi nagyjából elég is lesz. Ha eljutottunk idáig, akkor jöhet az ISPConfig szerver automatizált telepítése, de előtte még frissítsük a csomagtár adatbázisunkat és a csomagjainkat:

apt-get update

apt-get upgrade

Persze ezt a telepítő script is le fogja futtatni, de én jobban szeretem külön is futtatni.

ISPConfig automatizált telepítése

Az ISPConfig automatizált telepítését korábban már az alábbi leírásban elkészítettem:

Mivel most ugyanezt fogjuk elvégezni, ezért itt most nem térek ki mindenre ilyen részletességgel, hogy jobban haladjunk.

A továbbiakban root felhasználóval haladjunk tovább!

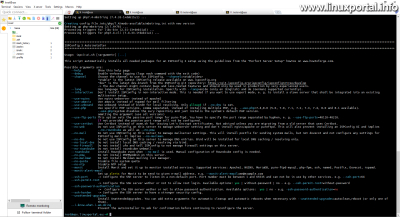

Súgó megjelenítése

Először futtassuk le a telepítő script súgóját, majd röviden átnézzük, hogy milyen konfigurációra van szükségünk. A súgó megjelenítése tehát az alábbi paranccsal történik:

wget -O - https://get.ispconfig.org | sh -s -- --help

Kis telepítgetés és konfigurálás után megjelenik a súgó oldala:

A jobb áttekinthetőség kedvéért szövegesen is bemásolom:

******************************************************************************************************************************************************************************************************

ISPConfig 3 Autoinstaller

******************************************************************************************************************************************************************************************************

Usage: ispc3-ai.sh [<argument>] [...]

This script automatically installs all needed packages for an ISPConfig 3 setup using the guidelines from the "Perfect Server Setup" howtos on www.howtoforge.com.

Possible arguments are:

--help Show this help page

--debug Enable verbose logging (logs each command with the exit code)

--channel Choose the channel to use for ISPConfig. --channel=<stable|dev>

"stable" is the latest ISPConfig release available on www.ispconfig.org

"dev" is the latest dev-branch from the ISPConfig git repository: https://git.ispconfig.org/ispconfig/ispconfig3/tree/develop

-> The dev channel might contain bugs and less-tested features and should only be used in production by very experienced users.

--lang Use language for ISPConfig installation. Specify with --lang=en|de (only en (English) and de (German) supported currently).

--interactive Don't install ISPConfig in non-interactive mode. This is needed if you want to use expert mode, e. g. to install a slave server that shall be integrated into an existing

multiserver setup.

--use-nginx Use nginx webserver instead of apache2

--use-amavis Use amavis instead of rspamd for mail filtering

--use-unbound Use unbound instead of bind9 for local resolving. Only allowed if --no-dns is set.

--use-php Use specific PHP versions, comma separated, instead of installing multiple PHP, e.g. --use-php=7.4,8.0 (5.6, 7.0, 7.1, 7.2, 7.3, 7.4, 8.0 and 8.1 available).

--use-php=system disables the sury repository and just installs the system's default PHP version.

ommiting the argument (use all versions)

--use-ftp-ports This option sets the passive port range for pure-ftpd. You have to specify the port range separated by hyphen, e. g. --use-ftp-ports=40110-40210.

If not provided the passive port range will not be configured.

--use-certbot Use Certbot instead of acme.sh for issuing Let's Encrypt certificates. Not adviced unless you are migrating from a old server that uses Certbot.

--no-web Do not use ISPConfig on this server to manage webserver setting and don't install nginx/apache or pureftpd. This will also prevent installing an ISPConfig UI and implies

--no-roundcube as well as --no-pma

--no-mail Do not use ISPConfig on this server to manage mailserver settings. This will install postfix for sending system mails, but not dovecot and not configure any settings for

ISPConfig mail. It implies --no-mailman.

--no-dns Do not use ISPConfig on this server to manage DNS entries. Bind will be installed for local DNS caching / resolving only.

--no-local-dns Do not install local DNS caching / resolving via bind.

--no-firewall Do not install ufw and tell ISPConfig to not manage firewall settings on this server.

--no-roundcube Do not install roundcube webmail.

--roundcube Install Roundcube even when --no-mail is used. Manual configuration of Roundcube config is needed.

--no-pma Do not install PHPMyAdmin on this server.

--no-mailman Do not install Mailman mailing list manager.

--no-quota Disable file system quota

--no-ntp Disable NTP setup

--monit Install Monit and set it up to monitor installed services. Supported services: Apache2, NGINX, MariaDB, pure-ftpd-mysql, php-fpm, ssh, named, Postfix, Dovecot, rspamd.

--monit-alert-email

Set up alerts for Monit to be send to given e-mail address. e.g. --monit-alert-email=me@example.com

--ssh-port -> Configure the SSH server to listen on a non-default port. Port number must be between 1 and 65535 and can not be in use by other services. e.g. --ssh-port=64

--ssh-permit-root

-> Configure the SSH server wether or not to allow root login. Available options: yes | without-password | no - e.g. --ssh-permit-root=without-password

--ssh-password-authentication

-> Configure the SSH server wether or not to allow password authentication. Available options: yes | no - e.g. -ssh-password-authentication=no

--ssh-harden -> Configure the SSH server to have a stronger security config.

--unattended-upgrades

Install UnattendedUpgrades. You can add extra arguments for automatic cleanup and automatic reboots when necessary with --unattended-upgrades=autoclean,reboot (or only one of

them).

--i-know-what-i-am-doing

Prevent the autoinstaller to ask for confirmation before continuing to reconfigure the server.

Itt ha átfutjuk a felsorolt lehetőségeket, akkor teljesen jó az alapértelmezett konfiguráció, mivel ezekkel a kapcsolókkal az alapértelmezett dolgoktól térhetünk el. Néhány sarkalatos pontot itt most átnézünk, mert ez meg a korábbi leírásban nem szerepel:

- Apache / Nginx: Az alapértelmezés az Apache, ezzel haladunk tovább. Egy másik leírásban majd megnézzük az Nginx-et is.

- Spam szűrők: Alapból az Rspamd települ, amit sok helyen jobbnak tartanak az Amavis-nál. Pl.:

https://www.saashub.com/compare-rspamd-vs-amavisd-new - DNS kiszolgáló: Itt is egyértelműen jó lesz az alapértelmezett BIND9

- PHP: Alapértelmezetten felrakja az összes PHP verziót, és be is állítja az ISPConfig panelben őket, tehát ez is jó lesz így.

- FTP: Én személy szerint már régóta nem használok FTP-t, helyette az rsync-el szinkronizálok mindenhol, így nálam teljesen mindegy hova kerül az FTP port úgy is le szoktam tiltani. De ha valakinek szüksége van rá, állítsa be a számára megfelelő portra.

- Let's Encrypt: Az ISPConfig korábban még a Certbot ACME klienst preferálta, de egy ideje már az acme.sh ACME kliens használatát részesítik előnyben. Ez is jó lesz az alapértelmezett acme.sh-n, tehát nem nyúlunk hozzá.

- --no-xxx kapcsolók: Ezekkel kihagyhatjuk a szóban forgó szolgáltatásokat, de inkább tegyük fel mindet, mert szükségünk lesz rájuk, tehát ezeket a kapcsolókat hanyagoljuk.

- Monit: Na, a monit az ami alapból nem megy fel, ha nem kérjük. Én ezt itt beállítom, mert jó szolgálatot tesz. Ugyanígy megadok majd egy monit-alert-email címet is, ahova küldheti az értesítőket. Hasznos dolog.

- SSH részek: Az SSH-t már beállítottuk fentebb magunknak, így ehhez sem kell itt nyúlnunk.

Lényegében ezek lennének a fontosabb dolgok. Ennek megfelelően akkor indulhat is a telepítés.

Telepítés

A fentiek alapján a telepítő parancsunk az alábbi:

wget -O - https://get.ispconfig.org | sh -s -- \

--monit \

--monit-alert-email=admin@linuxportal.eu

Itt az áttekinthetőség kedvéért több sorba tördeltem, amit így egyben bemásolva lehet is futtatni.

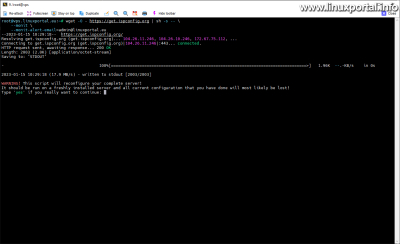

A telepítő elindul:

Az automatizált folyamat többi apróbb részét megtekinthetjük a fentebb is linkelt Debian 11-es tökéletes szerver leírásban.

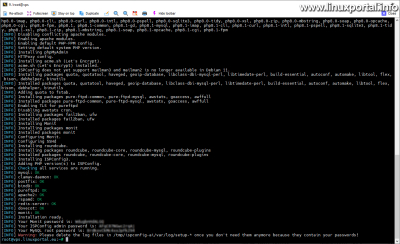

A telepítés vége pedig így néz ki:

Itt mentsük le a jelszavainkat, majd töröljük a tmp log fájlt is:

rm /tmp/ispconfig-ai/var/log/setup-*

A telepített webes kezelőfelületek ellenőrzése

A következő lépésben ellenőrizzük a telepített webes felületeket, hogy minden rendben van-e. Ezeket a felületeket elérhetjük a böngészőben a szerver IP-címével, de ha beállítottuk a hosts fájlunkat, akkor a domain névvel is, amit majd később rá is irányítunk a szerverünkre.

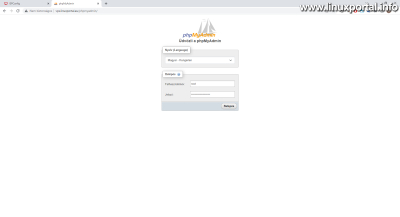

ISPConfig

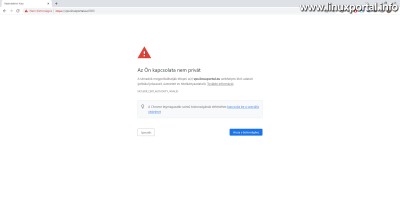

Az ISPconfig panelünk alapértelmezetten a 8080-as porton érhető el, ahol alapból SSL kapcsolaton keresztül működik. Viszont mivel még nincs ráirányítva a domain nevünk a szerverre, ezért a telepítő ilyenkor egy self-signed tanúsítványt generál magának, ami betöltéskor dob egy jól ismert hibaüzenetet a böngészőben.

https://vps.linuxportal.eu:8080/

A kapcsolatunk természetesen privát, csak mivel nem egy hivatalos CA (Certificate Authority) állította ki a tanúsítványt, mint például a Let's Encrypt, hanem saját magunk által generált tanúsítványt tölt be, így a böngésző hibának veszi. De ezzel nem kell foglalkozni, a Speciális gombra kattintva lenyílik egy kis további rész, majd ott kattintsunk a "Tovább a(z) vps.linuxportal.eu webhelyre (nem biztonságos)" linkre (vagy éppen a saját webhelyünk linkjére, ami megjelenik).

Itt az ISPConfig panel elérhető még a www, illetve az aldomain nélküli címekkel is, attól függően, hogy miket állítottunk be a hosts fájlunkba.

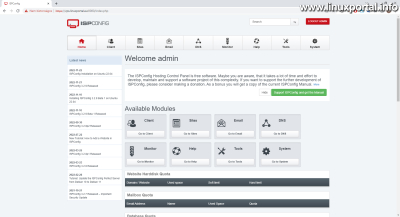

A továbblépés után jön a beléptető rész, itt adjuk meg a telepítés végén kapott admin jelszót, és lépjünk be adminként:

Itt akár körül is nézhetünk, de itt most továbbhaladunk a következő felület ellenőrzésére.

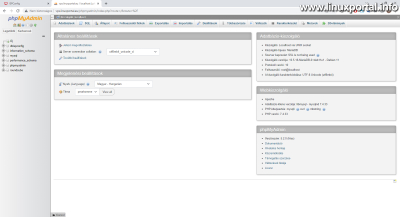

phpMyAdmin

A phpMyAdmin webes adatbáziskezelő felület egyelőre sima HTTP kapcsolattal érhető el az általunk (hosts fájlban) beállított aldomainekről, például:

http://vps.linuxportal.eu/phpmyadmin/

Itt adjuk meg a root felhasználót, és a telepítés végén kapott MySQL jelszót, és bejön a jól ismert kezdőképernyő:

Roundcube Webmail

A Roundcube webes levelező kliens pedig nálam például itt érhető el, még szintén csak http protokollon:

http://vps.linuxportal.eu/webmail/

Működik ez is, de itt egyelőre még nem tudunk mivel belépni, mert ehhez létre kell hozni egy email címet, de majd erre is sor kerül a maga idejében.

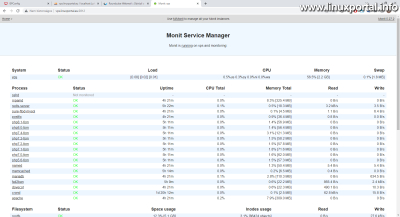

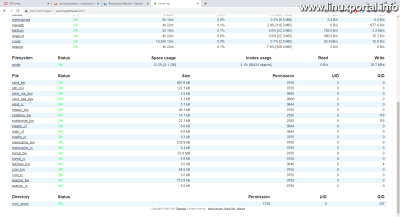

Monit

Ez pedig az alábbi címen és portszámon:

http://vps.linuxportal.eu:2812/

Itt is bekéri egy HTTP hitelesítő ablakban a felhasználót és a jelszót. Adjuk meg az admin-t és a telepítő végén kapott Monit jelszót:

Amint láthatjuk, ez egy hibátlan telepítés, minden szolgáltatás és erőforrás rendben van. A Monit szépen követi nekünk a háttérben a szerver szolgáltatásokat és erőforrásokat. Ha valami leáll vagy elér egy beállított limitet, vagy rendellenes működést tapasztal, emailban jelez. Hasznos dolog.

Erről még annyit kell tudni, hogy ezt nem a szerverünk alapértelmezett Apache webkiszolgálója jeleníti meg, hanem ennek van egy saját, belső kis webkiszolgálója, amit majd külön be kell állítgatni, hogy működjön például HTTPS kapcsolaton is. De ennek is később lesz majd az ideje.

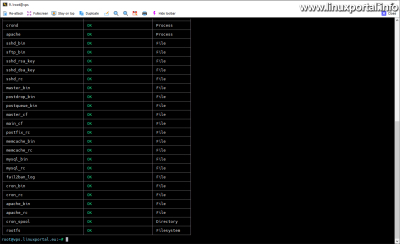

Érdekességképpen, ezt még parancssorból is lekérdezhetjük az alábbi parancsokkal:

Ha egy rövidebb összefoglalót szeretnénk kapni, akkor:

monit summary

Persze ez egy hosszabb lista, itt csak a vége látszik.

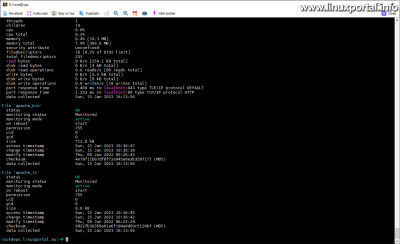

Valamint ha egy részletesebb állapotjelentést kérünk, akkor pedig:

monit status

Ez pedig egy még részletesebb állapotjelentés, aminek csak a legvégét látjuk itt is.

Ennyi volna tehát az ISPConfig telepítő scriptje által feltelepített ellenőrizni való szolgáltatás, de még ne menjünk messzire, mert a következő oldalon folytatjuk szerverünk beállításait és a külvilág felé történő élesítését.

- Debian 8 (Jessie) minimális szerver telepítése

- Debian 9 (Stretch) minimális szerver telepítése

- Debian 10 (Buster) minimális szerver telepítése

- Ubuntu 18.04 LTS (Bionic Beaver) minimális szerver telepítése

- Ubuntu 20.04 LTS (Focal Fossa) minimális szerver telepítése

- Debian 11 (Bullseye) minimális szerver telepítése

- Tökéletes szerver: Debian 8 (Jessie) V1.0

- Tökéletes szerver: Debian 9 (stretch) V1.0

- Tökéletes szerver: Debian 10 (Buster) V1.0

- Tökéletes szerver: Debian 11 (Bullseye) v1.0

- Enciklopédia - IP-cím

- Enciklopédia - SSH

- Enciklopédia - ISPConfig

- Enciklopédia - phpMyAdmin

- Enciklopédia - BIND (Berkeley Internet Name Domain)

- Enciklopédia - Roundcube

- Manual oldal - acme.sh

Lapozó

- A hozzászóláshoz regisztráció és bejelentkezés szükséges

- 258 megtekintés